Efekt kwantowy w skali "produkcyjnej"

2 sierpnia 2007, 11:11Po raz pierwszy w historii udało się uzyskać magnetyczny efekt kwantowy w skali przydatnej we współczesnej litografii. Dokonali tego uczeni z amerykańskiego Narodowego Instytutu Standardów i Technologii oraz z brytyjskiego akceleratora cząstek ISIS.

Hybrid SLI - już jest, a jeszcze nie ma

8 stycznia 2008, 11:41Nvidia oficjalnie ogłosiła debiut technologii Hybrid SLI. Firma po raz pierwszy poinformowała o niej przed 6 miesiącami. Wciąż jednak nie wiadomo, kiedy będzie ona dostępna.

Obraz bezpieczniejszy niż słowo

2 lipca 2008, 11:17Doktor Jeff Yan z Newcastle University zaprezentował system graficznych haseł chroniących dane. Zdaniem naukowca może on znaleźć zastosowanie zarówno w bankomatach jak i komputerach osobistych.

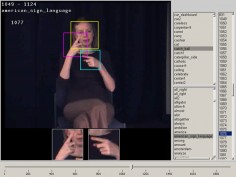

Powstaje słownik dla niesłyszących

12 stycznia 2009, 10:54Gdy posługujemy się słownikami języków obcych, to zwykle możemy sprawdzić każde słowo w dwie strony: przekonać się jak wyraz polski wygląda po angielsku, lub sprawdzić, co oznacza w angielskim dane słowo. Niestety, nie istnieją podobne słowniki dla osób niesłyszących. Działają one w jedną stronę, pozwalając jedynie sprawdzić, jak gestami wyrazić dane słowo.

Zapracowane nie grają

27 lipca 2009, 11:08Naukowcy z Uniwersytetu Stanowego Michigan twierdzą, że kobiety mniej grają na komputerze niż mężczyźni, ponieważ nie dysponują podobną ilością wolnego czasu (Sex Roles).

Komputer identyfikuje van Gogha

23 grudnia 2009, 09:51Igor Berezhnoy, doktorant z Uniwersytetu w Tilburgu, opracował algorytm komputerowy, który pozwala potwierdzić autentyczność obrazów Vincenta van Gogha. Falsyfikat od oryginału można odróżnić m.in. dzięki cechom pociągnięć pędzla.

Szpiegowanie - internetowa żyła złota

3 sierpnia 2010, 16:37Im więcej mówimy o prywatności w Sieci, tym bardziej jesteśmy w niej szpiegowani. Śledzenie użytkowników stało się prawdziwą żyłą złota dla wielu firm.

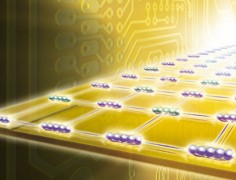

Kwantowe anteny w kwantowym komputerze

28 lutego 2011, 13:26Prace austriackich naukowców mogą przyczynić się do powstania nowatorskiej architektury komputerów kwantowych. Zespół Rainera Blatta z Uniwersytetu w Inssbrucku zaprezentował kwantową antenę, która pozwala na wymianę kwantowej informacji pomiędzy dwiema oddzielonymi od siebie komórkami pamięci umieszczonymi na jednym układzie.

Watson przyjrzy się patentom

12 grudnia 2011, 10:34Superkomputer Watson, który pokonał w teleturnieju Va Banque ludzkich arcymistrzów - Kena Jenningsa i Brada Ruttera - stanie do walki z... trolami patentowymi.

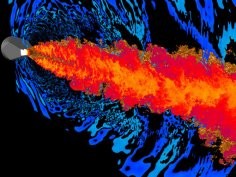

Milion rdzeni to już nie problem

30 stycznia 2013, 13:36Inżynierowie z Center for Turbulence Research (CTR) Uniwersytetu Stanforda, pracujący pod kierunkiem Josepha Nicholsa, dowiedli, że możliwe jest wykorzystanie miliona rdzeni obliczeniowych do symulowania złożonych zjawisk dotyczących dynamiki płynów